Эта Bluetooth-атака может украсть Tesla Model X за считанные минуты

TESLA всегда гордилась своими так называемыми беспроводными обновлениями, автоматически выдвигая новый код для исправления ошибок и добавления функций. Но один исследователь безопасности показал, как уязвимости в системе бесключевого доступа Tesla Model X позволяют обновлять другой вид: хакер может переписать прошивку брелока через соединение Bluetooth, снять код разблокировки с брелока и использовать его для кражи Model X всего за несколько минут.

Леннерт Воутерс, исследователь безопасности из бельгийского университета KU Leuven, сегодня обнаружил ряд уязвимостей безопасности, которые он обнаружил как в автомобилях Tesla Model X, так и в их брелках доступа без ключа. Он обнаружил, что этими комбинированными уязвимостями может воспользоваться любой угонщик, которому удастся прочитать идентификационный номер автомобиля - обычно видимый на приборной панели автомобиля через лобовое стекло - а также приблизиться на расстояние примерно 15 футов от брелока жертвы. Комплект оборудования, необходимый для проведения ограбления, обошелся Воутерсу примерно в 300 долларов, помещается в рюкзаке и управляется с телефона вора. Всего за 90 секунд аппаратное обеспечение может извлечь радиокод, который разблокирует модель X владельца. Как только угонщик окажется внутри, вторая, отчетливая уязвимость, обнаруженная Воутерсом, позволит похитителю связать свой собственный брелок с автомобилем жертвы через минуту. работать и уехать на машине.

«По сути, комбинация двух уязвимостей позволяет хакеру украсть Model X за несколько минут», - говорит Воутерс, который планирует представить свои выводы на конференции Real World Crypto в январе. «Когда вы объединяете их, вы получаете гораздо более мощную атаку». Воутерс говорит, что предупредил Tesla о своей технике взлома без ключа в Model X в августе. Он говорит, что компания сообщила ему, что на этой неделе планирует начать развертывание обновления программного обеспечения для своих брелоков - и, возможно, компонентов своих автомобилей - чтобы предотвратить хотя бы один шаг в его атаке, состоящей из двух частей. WIRED также обратился к Tesla, чтобы узнать больше об исправлении программного обеспечения, но компания не ответила. (Tesla распустила свою команду по связям с прессой в октябре.) Tesla сказала Воутерсу, что развертывание патча на всех уязвимых транспортных средствах может занять около месяца, поэтому владельцы Model X должны обязательно установить любые обновления, которые Tesla делает доступными для них. ближайшие недели, чтобы предотвратить взлом. Тем временем бельгийский исследователь говорит, что он старался не публиковать какой-либо код или раскрывать технические детали, которые позволили бы угонщикам осуществить его уловки.

Техника Воутерса использует набор проблем безопасности, которые он обнаружил в системе бесключевого доступа Model X - как основных, так и незначительных, - которые вместе составляют метод полной разблокировки, запуска и угона автомобиля. Во-первых, брелоки Model X не имеют так называемой «подписи кода» для обновлений прошивки. Tesla разработала свои брелоки Model X для получения обновлений прошивки по беспроводной сети через Bluetooth путем беспроводного подключения к компьютеру внутри Model X, но без подтверждения того, что новый код прошивки имеет неподдельную криптографическую подпись Tesla. Воутерс обнаружил, что он может использовать свой компьютер с радиомодулем Bluetooth для подключения к радиобрелку целевой модели X, переписать прошивку и использовать ее для запроса микросхемы защищенного анклава внутри брелока, которая генерирует код разблокировки для автомобиля. Затем он мог отправить этот код обратно на свой компьютер через Bluetooth. Весь процесс занял 90 секунд. Сначала Воутерс обнаружил, что установить соединение Bluetooth не так-то просто. Радиомодуль Bluetooth брелока Model X "просыпается" только на несколько секунд, когда аккумулятор брелока извлекается, а затем вставляется обратно. Но Воутерс обнаружил, что компьютер внутри Model X отвечает за систему бесключевого доступа, компонент, известный как Модуль управления кузовным оборудованием (BCM) также может выполнять эту команду пробуждения по Bluetooth. Купив собственную модель X BCM на eBay, где они продаются за 50–100 долларов, Воутерс мог подделать низкочастотный радиосигнал, отправляемый на брелок. (Хотя эта первоначальная команда пробуждения должна быть отправлена с близкого радиуса действия - около 15 метров - остальная часть трюка с обновлением прошивки может быть выполнена с расстояния в сотни футов, если жертва находится на открытом воздухе.)

Воутерс также обнаружил, что BCM получил уникальный код, который он использует для подтверждения своей личности, для брелока из последних пяти цифр VIN-номера автомобиля. Вор сможет прочитать эти цифры с лобового стекла целевой машины и затем использовать их для создания кода для своего контрафактного BCM. «В итоге вы получаете BCM, который думает, что он принадлежит целевому автомобилю», - говорит Воутерс. «Затем я могу заставить этот BCM дать команду брелокам с тем же идентификатором, что и эта машина, по сути, проснуться».

Однако даже все эти хитрые хакерские атаки позволили Воутерсу только разблокировать машину. Чтобы разблокировать и запустить его, ему пришлось сделать еще один шаг. Оказавшись внутри Model X, Воутерс обнаружил, что может подключить свой компьютер к порту, доступному через небольшую панель под дисплеем. Он говорит, что это можно сделать за секунды, без инструментов, сняв небольшой контейнер для хранения на приборной панели. Этот порт позволяет компьютеру отправлять команды в сеть внутренних компонентов автомобиля, известную как шина CAN, в которую входит BCM. Затем он мог бы проинструктировать фактический BCM модели X соединиться с его собственным брелоком, по сути говоря автомобилю, что его поддельный ключ действителен. Хотя каждый брелок Model X содержит уникальный криптографический сертификат, который должен был предотвратить сопряжение автомобиля с мошенническим ключом, Воутерс обнаружил, что BCM фактически не проверял этот сертификат. Это позволило ему - всего за минуту возясь под приборной панелью - зарегистрировать свой собственный ключ от машины и уехать. Воутерс отмечает, что две наиболее серьезные уязвимости, которые он обнаружил, - отсутствие проверки обновлений прошивки брелоков и соединение новых брелоков с автомобилем - указывают на очевидное несоответствие между защитой системы бесключевого доступа Model X и тем, как это было. реализовано. «В системе есть все необходимое для обеспечения безопасности», - говорит Воутерс. «А еще есть несколько мелких ошибок, которые позволяют мне обойти все меры безопасности».

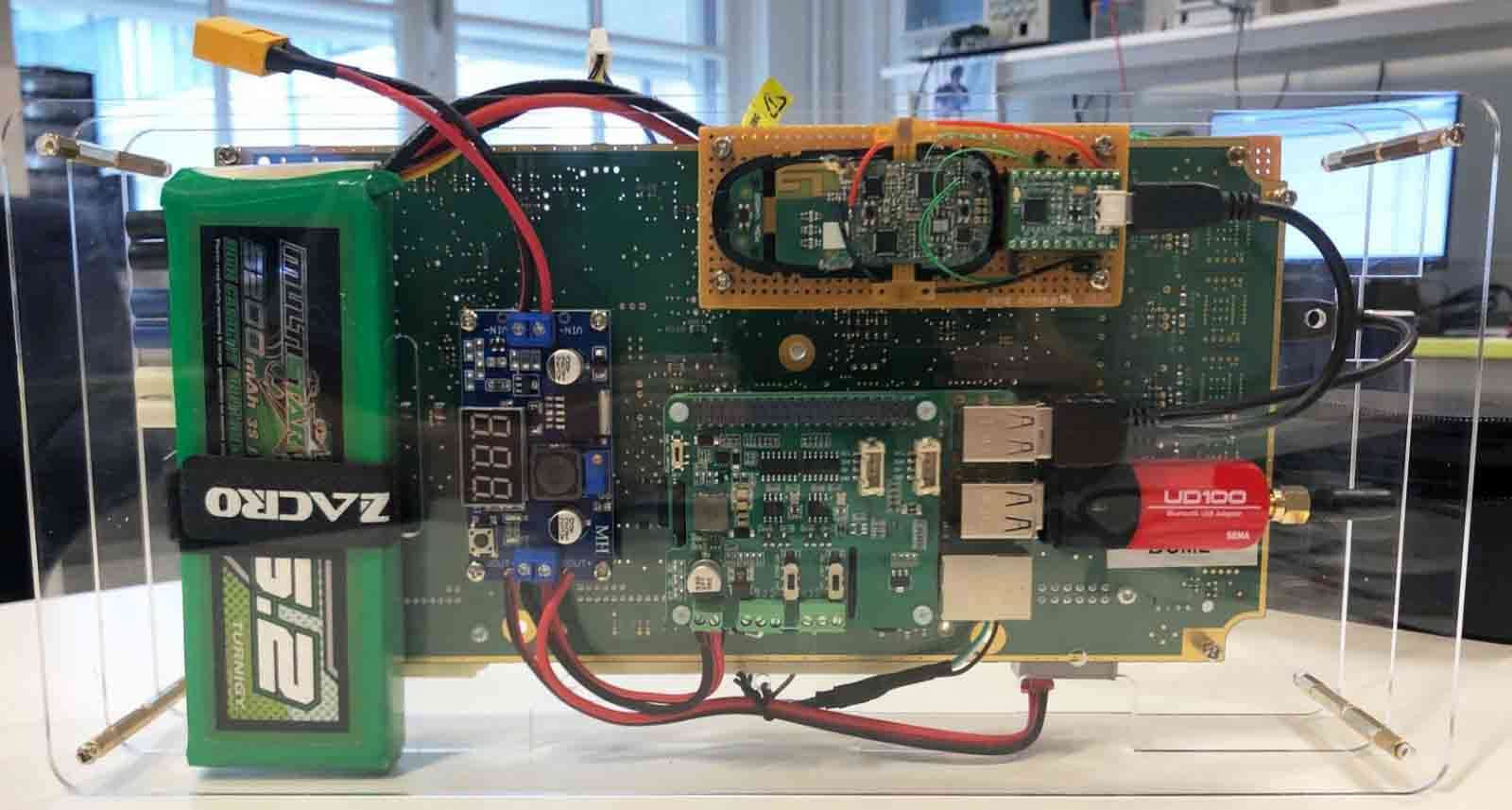

Чтобы продемонстрировать свою технику, Воутерс собрал устройство размером с хлебную коробку, которое включает в себя мини-компьютер Raspberry Pi, подержанный BCM Model X, брелок, преобразователь мощности и аккумулятор. Весь комплект, который может отправлять и получать все необходимые радиокоманды из рюкзака, обошелся ему менее чем в 300 долларов.

И Воутерс разработал его так, чтобы он мог незаметно управлять им, вводя номер VIN автомобиля, получая код разблокировки и сопоставляя новый ключ из простой командной строки на своем смартфоне.

Воутерс говорит, что нет никаких доказательств того, что его техника использовалась для реальной кражи автомобилей. Но воры активно нацелены на системы бесключевого доступа Tesla для угона автомобилей в последние годы, используя релейные атаки, которые усиливают сигнал от брелока для разблокировки и запуска автомобиля, даже когда брелок находится внутри дома жертвы, а машина припаркована. их подъездная дорога.

Метод Воутерса, хотя и более сложный, можно было бы легко применить на практике, если бы он не предупредил Теслу, говорит Флавио Гарсия, исследователь из Университета Бирмингема, который сосредоточился на безопасности систем бесключевого доступа в автомобили. «Я думаю, что это реалистичный сценарий», - говорит Гарсия. «Это сплетает вместе ряд уязвимостей, чтобы создать сквозную практическую атаку на автомобиль».

Техника взлома Model X - не первый раз, когда Воутерс выявляет уязвимости в системах бесключевого доступа Tesla: он дважды прежде обнаружил криптографические уязвимости в системах бесключевого доступа Tesla Model S, которые аналогичным образом допустили бы угон автомобиля по радио. Тем не менее, он утверждает, что нет ничего особенно уникального в подходе Tesla к защите доступа без ключа. Сопоставимые системы, вероятно, столь же уязвимы. «Это классные машины, поэтому над ними интересно работать», - говорит Воутерс. «Но я думаю, что если бы я потратил столько же времени на изучение других брендов, я бы, вероятно, обнаружил похожие проблемы».

Более уникальным для Tesla, отмечает Воутерс, является то, что, в отличие от многих других автопроизводителей, он имеет возможность выпускать программные исправления OTA, а не требовать, чтобы водители приносили свои брелоки дилеру для обновления или замены. И это преимущество обращения с автомобилями как с персональными компьютерами: даже когда этот механизм обновления оказался уязвимым, он также предлагает владельцам Tesla спасательный круг для решения проблемы.

Ваша оценка: